Giải thích về lỗ hổng lấy mẫu dữ liệu vi kiến trúc (MDS)

Lấy mẫu dữ liệu vi kiến trúc(Microarchitectural Data Sampling) ( MDS ) là một lỗ hổng bảo mật phía CPU . Theo Intel , CPU của hãng có một số điểm lỏng lẻo có thể bị hacker lợi dụng. Điều này có nghĩa là kiểm soát CPU để có thể đọc dữ liệu ngắn hạn được lưu trữ trong bộ đệm bên trong CPU . Hãy xem nó hoạt động như thế nào. Chúng tôi cũng sẽ cho tôi biết cách tìm hiểu xem hệ thống của bạn có bị ảnh hưởng từ việc khai thác ZombieLoad này hay không .

MDS - Lấy mẫu dữ liệu vi kiến trúc(MDS – Microarchitectural Data Sampling)

Các bộ xử lý Intel hiện đại sử dụng lưu trữ dữ liệu trong bộ đệm bên trong của nó, dữ liệu được gửi đến và đi từ bộ nhớ đệm của bộ xử lý. Bộ đệm bên trong của bộ xử lý được sử dụng để cắt giảm thời gian tính toán. Để tiết kiệm thời gian của bộ xử lý, dữ liệu từ bộ xử lý trước tiên được lưu trữ trong bộ nhớ trong được tích hợp sẵn trong bộ xử lý như Intel . Dữ liệu có định dạng: cột TIME, DATA và IF_VALID . Nó là để đảm bảo rằng một phần dữ liệu vẫn còn giá trị tại một thời điểm nhất định. Điều này được chuyển vào bộ nhớ cache của CPU để sử dụng với phần sụn khác hoặc bất kỳ phần mềm nào khác trên máy tính.(CPU)

Lỗ hổng lấy mẫu dữ liệu vi kiến trúc ( MDS ) là một phương pháp mà theo đó tin tặc đánh cắp dữ liệu từ bộ đệm siêu nhỏ của bộ xử lý trong thời gian thực. Trong mỗi phiên máy tính, dữ liệu được lưu trữ với các bộ lọc ( TIME , DATA , IF_VALID ) vào các bộ nhớ đệm nhỏ này. Chúng liên tục thay đổi rất nhanh đến mức vào thời điểm nó bị đánh cắp, giá trị của nó (giá trị của nó cũng(validity) thay đổi). Tuy nhiên, tin tặc có thể sử dụng dữ liệu ngay cả khi dữ liệu bên trong bộ lọc / bộ nhớ của bộ xử lý thay đổi, cho phép chúng kiểm soát hoàn toàn máy. Nó không phải là hiển nhiên. Các vấn đề(Problems) bắt đầu xảy ra khi tin tặc lấy được bất kỳ khóa mã hóa nào hoặc bất kỳ dữ liệu hữu ích nào khác từ các bộ đệm nhỏ trong bộ xử lý.

Để nói lại điều trên, tin tặc có thể thu thập dữ liệu mặc dù tuổi thọ của dữ liệu được lưu trữ là cực kỳ ngắn. Như đã nói trước đó, dữ liệu liên tục thay đổi, vì vậy tin tặc phải nhanh chóng.

Rủi ro từ Lấy mẫu Dữ liệu Vi kiến trúc(Microarchitectural Data Sampling) ( MDS )

Lấy mẫu dữ liệu vi kiến trúc(Microarchitectural Data Sampling) ( MDS ) có thể cung cấp các khóa mã hóa và do đó giành được quyền kiểm soát đối với các tệp và thư mục. MDS cũng có thể cung cấp mật khẩu. Nếu bị xâm nhập, máy tính có thể bị brick như trường hợp Ransomware .

Các tác nhân độc hại có thể trích xuất dữ liệu từ các chương trình và ứng dụng khác khi chúng xâm nhập vào bộ nhớ bộ xử lý. Lấy dữ liệu RAM không khó khi chúng có khóa mã hóa. Tin tặc sử dụng các trang web hoặc chương trình được thiết kế độc hại để truy cập vào thông tin của bộ xử lý.

Tệ nhất(Worst) là không có khả năng của một máy tính bị xâm nhập, mà không biết rằng nó đã bị xâm nhập. Tấn công MDS(MDS) sẽ không để lại bất kỳ thứ gì trong nhật ký và không để lại bất kỳ dấu vết nào ở bất kỳ đâu trên máy tính hoặc mạng, vì vậy khả năng bất kỳ ai phát hiện ra nó là rất ít.

Các loại lỗ hổng MDS

Hiện tại, bốn biến thể của vi kiến trúc đã được phát hiện:

- Lấy mẫu dữ liệu cổng tải(Load Port Data Sampling) vi kiến trúc

- Lấy mẫu dữ liệu bộ đệm cửa hàng vi kiến trúc(Microarchitectural Store Buffer Data Sampling)

- Lấy mẫu dữ liệu bộ đệm lấp đầy vi kiến trúc(Microarchitectural Fill Buffer Data Sampling) và

- Lấy mẫu dữ liệu vi kiến trúc Lấy mẫu không thể lưu vào bộ nhớ(Microarchitectural Data Sampling Uncacheable) cache

Đây là khoảng thời gian dài nhất (một năm) mà lỗ hổng được tìm thấy và giữ bí mật cho đến khi tất cả các nhà sản xuất hệ điều hành và những người khác có thể phát triển một bản vá cho người dùng của họ.

Một số người dùng đã đặt câu hỏi tại sao họ không thể vô hiệu hóa siêu phân luồng để bảo vệ khỏi MDS . Câu trả lời là việc vô hiệu hóa siêu phân luồng không cung cấp bất kỳ hình thức bảo vệ nào. Vô hiệu hóa siêu phân luồng sẽ làm cho máy tính chạy chậm. Phần cứng mới hơn đang được xây dựng để chống lại các cuộc tấn công (Newer)MDS có thể xảy ra .

Máy tính của bạn có dễ bị MDS không?

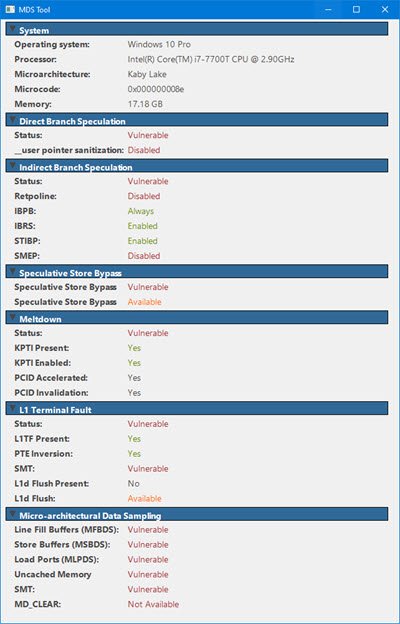

Xác minh(Verify) xem hệ thống của bạn có dễ bị tấn công hay không. Tải xuống Công cụ MDS(MDS Tool) từ mdsattacks.com . Bạn sẽ nhận được rất nhiều thông tin khác ở đó.

Làm thế nào để bảo vệ máy tính khỏi MDS?

Hầu hết tất cả các hệ điều hành đã phát hành một bản vá nên được sử dụng cùng với vi mã Intel để ngăn chặn lỗ hổng bảo mật. Trên hệ điều hành Windows(Windows OS) , bản cập nhật hôm thứ Ba(Tuesday) được cho là đã vá hầu hết các máy tính. Điều này, cùng với mã Intel đang được tích hợp trong các bản vá của hệ điều hành, sẽ đủ để ngăn việc lấy mẫu vi kiến trúc ( MDS ) làm ảnh hưởng đến máy tính của bạn.

MDSAttacks website recommends disabling Simultaneous Multi-Threading (SMT), also known as Intel Hyper-Threading Technology, which significantly reduces the impact of MDS-based attacks without the cost of more complex mitigations. Intel has also provided CPU microcode updates, and recommendations for mitigation strategies for operating system (and hypervisor) software. We recommend you install the software updates provided by your operating system and/or hypervisor vendor.

Luôn cập nhật (các) máy tính của bạn. Cập nhật BIOS của bạn(Update your BIOS) và tải xuống trình điều khiển thiết bị mới nhất(download the latest device driver) cho bộ xử lý của bạn từ trang web của Intel .

Lỗ hổng này đã được Microsoft vá cho dòng hệ điều hành Windows của họ . macOS cũng đã nhận được bản vá vào ngày 15 tháng 5(May 15th) năm 2019. Linux đã chuẩn bị các bản vá nhưng cần được tải xuống riêng cho Lấy mẫu dữ liệu vi kiến trúc(Microarchitecture Data Sampling) ( MDS ).

Related posts

igfxEM module đã ngừng làm việc trong Windows 10

Intel Thunderbolt Dock software không hoạt động trên Windows 10

Hyper-Threading là gì và như thế nào?

Intel Dual Band Wireless-AC 7260 bộ chuyển đổi giữ ngắt kết nối

Igfxem.exe application lỗi - Ký ức không thể đọc

Cách bật ảo hóa trong BIOS cho Intel và AMD

Ứng dụng này không thể mở - Intel Graphics Command Center

Apple M1 Vs Intel i7: Trận chiến điểm chuẩn

Kiểm tra xử lý bằng cách sử dụng Intel Processor Diagnostics Tool

Đánh giá ASUS Transformer Book T300 Chi - Ngoại hình đẹp Đáp ứng CPU Intel Core M

Cách bật hoặc Disable Intel TSX capability trong Windows 10

Khắc phục sự cố Dịch vụ Intel RST không chạy trong Windows 10

Tại sao các công ty thu thập, bán, mua hoặc lưu trữ dữ liệu cá nhân

BitLocker Setup Không thể xuất cửa hàng BCD (Boot Configuration Data)

Best miễn phí 8086 Microprocessor Emulators cho Windows 10

Intel Extreme Tuning Utility cho phép bạn ép xung CPU, Memory & Bus speeds

Intel NUC10i5FNH review: Hiệu suất rắn trong một form factor nhỏ!

Bạn nên mua CPU AMD Ryzen 3000 mới hay gắn bó với Intel?

Fix Intel Optane Memory Pinning error sau Windows 10 v2004 upgrade

Khi mua máy tính xách tay chơi game hoặc PC mini, hãy mua một chiếc có card màn hình tốt hơn, không phải bộ xử lý Intel Core i7